کلاه یا کلاهخود؛ مسئله این است!

کلاهبرداریها و حملات مرتبط با خودپرداز: تعاریف، تاریخچه، آمارها و راهکارها

اشاره

تقریباً همه امکاناتی که نیکان روزگار در اختیار دارند، دیر یا زود به دست بدکاران نیز میرسد. این واقعیت، در دنیای فناوریهای مالی و بانکی نیز نمود و بروز یافته است. فناوریهایی که در اصل برای تسهیل دسترسی مردم به خدمات بانکی پدید آمدهاند، اکنون وسیلهای برای دستبرد تبهکاران به پولها یا حسابهای بانکی افراد شدهاند. حتی همایشهایی که تازهترین یافتههای امنیتی را با موسسات مالی، رگولاتورها، شرکتهای مخابراتی و سازندگان نرمافزار به اشتراک میگذارند نیز بی آن که خود بخواهند، فرصتی فراهم میآورند تا هکرها نیز از ضعفها و قوتهای این عرصه آگاه شوند و این اطلاعات را برای دستیابی به اهداف نادرست خود بهکار گیرند.

این آفت، محدود به روزگار ما نیست زیرا سرقت پدیده جدیدی به حساب نمیآید، فقط شکل و چگونگی آن بسته به شرایط و دورههای تاریخی مختلف تغییر کرده است. سارقان که روزگاری با تهدید و گاهی با حقهبازی و مدرکسازی به اموال دیگران دستبرد میزدند، اکنون با سوء استفاده از ابزارهایی مثل دستگاه خودپرداز به اهداف نادرست خود دست مییابند. در این مقاله قصد داریم انواع حمله به خودپردازها را به اختصار مرور کنیم و ضمن بررسی تاریخچه و ذکر آمار و ارقام این نوع حملات، به راهکارهای مقابله با آنها را نیز اشاره کنیم.

حمله به خودپردازها را بهطور کلی میتوان در سه گروه دستهبندی کرد که عبارتند از: کلاهبرداری، دستبرد فیزیکی، و حمله منطقی. در این میان، بیشترین حملات صورت گرفته از نوع کلاهبرداری بوده و برای مثال، ۸۹ درصد کل حملات مربوط به خودپردازها در اروپا را به خود اختصاص داده است. در ادامه، هر یک از این سه نوع حمله را به اختصار بررسی میکنیم.

۱-کلاهبرداری (Fraud)

شاید بتوان هر حمله مجرمانهای را کموبیش نوعی کلاهبرداری قلمداد کرد، اما در عرصه امنیت خودپرداز، کلاهبرداری (Fraud) یعنی دسترسی غیرمجاز به کارتهای بانکی یا دادههایی که روی این کارتها ثبت شدهاند. رایجترین روش برای این نوع کلاهبرداری، دزدیدن کارت بانکی یا گیر انداختن کارت، درون خودپرداز است. برخی سارقان نیز به جای خود کارت، دادههای آن را میربایند و برای این منظور از شیوههای فنیتری بهره میبرند.

یکی از روبهرشدترین شیوههای دستیابی به دادههای کارت، کپیبرداری از دادههای آن یا اصطلاحاً اسکیم کردن کارت (Card Skimming) است. کلاهبرداران برای این منظور از سختافزاری بهره میبرند که ظاهر آن شبیه کارتخوانِ عابربانک است اما در واقع، کارتخوان نیست! وقتی مشتریِ بیخبر از همهجا کارت خود را وارد کارتخوانِ تقلبی میکند، نمیداند که این قطعه سختافزاری از دادههای کارت او کپی میگیرد. مجرمان سپس دادهها را روی کارت تقلبی خالی کپی میکنند و با وارد کردن کارت تقلبی در خودپردازهای واقعی میتوانند از حساب مشتری پول برداشت کنند. خوشبختانه چون سقف برداشت روزانه از خودپردازها محدود است، میتوان میزان خسارت مالی ناشی از این نوع کلاهبرداری را به حداقل رساند. برای این منظور، صاحبان کارت باید بر میزان برداشتهای روزانه خود نظارت داشته باشند تا اگر بدون اطلاع آنها مبلغی از کارتشان کسر شد، موضوع را فوراً به بانک اطلاع دهند.

راهکارهای دفاعی برای مشتریان

تنها زمانی خودپرداز را ترک کنید که مطمئن شدید تراکنش پایان یافته و منوی خوشآمدگویی خودپرداز مجدداً روی نمایشگر نقش بسته است.

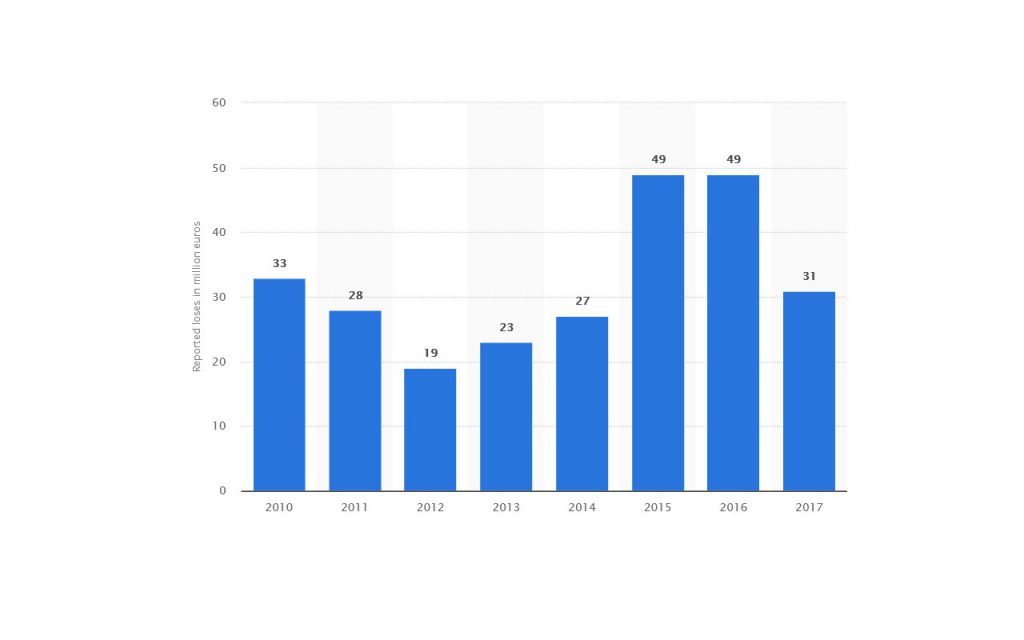

نمودار ۱- خسارات ناشی از کلاهبرداریهای مرتبط با خودپرداز (بر حسب میلیون یورو) از سال ۲۰۱۰ تا سال ۲۰۱۷ در شماری از کشورهای اروپایی

۲-دستبرد فیزیکی

در این نوع حمله، خود دستگاه خودپرداز مورد حمله فیزیکی قرار میگیرد. برای مثال، ممکن است مجرمان، خودپرداز را از جا کنده یا آن را بشکنند تا به پولهای موجود در صندوق آن دست پیدا کنند. این نوع حملات معمولاً بهندرت رخ میدهد، اما آمار آن در برخی نقاط جهان رو به افزایش است. اتخاذ تمهیدات امنیتی برای مقابله با این نوع حملات، در اصل وظیفه بانکها است. پس قاعدتاً راهکارهای بازدارنده زیر، بانکها را خطاب قرار میدهد.

راهکارهای دفاعی برای بانکها

نمودار ۲- خسارات ناشی از حمله فیزیکی به خودپردازها (بر حسب میلیون یورو) در خلال سالهای ۲۰۱۰ تا ۲۰۱۷ در شماری از کشورهای اروپایی

۳-حمله منطقی (بدافزاری)

حمله منطقی (Logical Attack) حملهای است که در نتیجه آن، سیستمها یا اجزای کامپیوتری خودپرداز تحت کنترل مهاجم درمیآید و او میتواند به پول یا دادههای حساس خودپرداز دسترسی یابد. حمله از طریق بدافزارها یکی از انواع حملات منطقی به شمار میرود. حمله بدافزاری یعنی، نصب بدافزار روی خودپرداز و سرقت سایبری یا دیجیتال از طریق آن. برای مثال، ممکن است سارق با نصب نرمافزاری خاص روی خودپرداز، مقدار پولی را که هر بار میتوان برداشت کرد به دستگاه تحمیل کند. در بسیاری موارد، نصب بدافزار روی دستگاه بهصورت فیزیکی انجام میشود. گاهی مجرمان برای دیدن درون دستگاه، از دوربینهای آندوسکوپی استفاده میکنند. آنها دوربین را که به لولهای بسیار باریک وصل است، وارد دستگاه کرده و بهدنبال جایی میگردند که بتوانند کابل لپتاپ خود را به آن وصل و بدافزار را وارد کامپیوتر خودپرداز کنند.

همه خودپردازها (جز در مواردی معدود و استثنایی) کارکرد یکسانی دارند. آنها توسط سیستمعاملی کنترل میشوند که روی یک کامپیوتر نصب شده است. بنابراین همه خودپردازها در معرض تهدید بدافزارها هستند.

حملات بدافزاری را میتوان به دو دسته عمده تقسیم کرد:

اکثر حملاتی که امروزه مشاهده میشوند مستلزم دسترسی فیزیکی به خودپرداز هستند. شکل ۱، معماری کلی خودپردازهای امروزی را نشان میدهد. رایانه که در بخش فوقانی دستگاه قرار دارد به یک میزبان یا هاست خارجی متصل است و سیستم تحویل پول نیز داخل صندوق جای دارد.

شکل ۱- محل استقرار رایانه خودپرداز (ATM Computer) و واحد تحویل پول (Dispenser) و نیز ارتباط خودپرداز با میزبان (Host)

بسته به این نوع معماری، سه نقطه از دستگاه خودپرداز بیشتر مورد توجه مهاجمان است:

نمودار ۳- شمار حملههای بدافزاری و هک مرتبط با خودپرداز از سال ۲۰۱۴ تا سال ۲۰۱۷ در کشورهای اروپایی

برخی از انواع حملات بدافزاری به خودپردازها:

کلانربایی (Jackpotting): در این نوع حمله، بدافزار کنترل کامپیوتر و سیستم تحویل پول خودپرداز را به دست میگیرد. بهاین ترتیب مجرمان میتوانند مستقیماً از خودپرداز پول برداشت کنند. در اغلب موارد، بدافزار برای اجرا در محیط خاصی برنامهریزی میشود، اما همان شیوه با کمی تغییر میتواند روی سیستمهای دیگر نیز اجرا شود.

حمله جعبه سیاه (Black Box): نوعی کلانربایی است که در آن، دسترسی به کامپیوتر خودپرداز لازم نیست، زیرا مجرم کامپیوتر دیگری به همراه دارد که توسط آن، کامپیوتر خودپرداز و واحد تحویل پول را هدف قرار میدهد. بدافزاری که روی کامپیوتر مجرم نصب است، مستقیماً با واحد تحویل پول ارتباط برقرار میکند. هر حمله جعبه سیاه تنها برای یکنوع خاص از سیستمهای تحویل پول کارایی دارد.

حمله مرد میانی (Man-in-the-Middle): این نوع حمله بر ارتباط بین کامپیوتر خودپرداز و سیستم میزبان متمرکز است. بدافزاری که در این نوع حمله به کار میرود، برای مثال میتواند خود را میزبان جا بزند و پاسخهای تقلبی به کامپیوتر بفرستد تا بیآنکه حساب بانکی لو برود، از خودپرداز پول برداشت کند. این نوع بدافزار معمولاً زمانی فعال میشود که تراکنشها با استفاده از شماره کارتهای پیشفرض انجام شوند. بدافزار را میتوان در لایههای سطح بالای نرمافزار کامپیوتر خودپرداز یا جایی درون شبکه نصب کرد.

کپیبرداری نرمافزاری (Software Skimming): این نوع حمله را نباید با کپیبرداری سختافزاری اشتباه گرفت (به Skimming در بخش کلاهبرداری مراجعه کنید). در کپیبرداری نرمافزاری، بدافزار دادهها و رمز چهاررقمی کارت را در داخل خودپرداز رهگیری میکند و به کلاهبردار اجازه میدهد تا از این دادهها کپی بگیرد و آنها را روی یک کارت خالی تقلبی بازنویسی کند. با این کارت تقلبی میتوان از خودپردازهای غیر EMV پول برداشت کرد.

راهکارهای دفاعی برای بانکها

میتوان گفت اکثر تمهیداتی که برای جلوگیری از حمله منطقی و بدافزاری به خودپردازها باید اتخاد شود، متوجه بانکها است. «ویل وان گمرت»، معاون عملیاتی پلیس اتحادیه اروپا (یوروپل) برای این منظور نوعی ساختار تدافعی چهارلایه پیشنهاد میکند. این لایهها در ترکیب با هم میتوانند ریسک حملات را کاهش دهند. لایههای چهارگانه و خلاصه توضیح آنها به شرح زیر است:

افزون بر اینها، اقدامات زیر نیز میتواند در جلوگیری از وقوع حملات منطقی موثر باشد:

توصیهای به کاربران خودپرداز

مشتریان بانک اغلب نخستین کسانی هستند که متوجه موارد مشکوک در خودپردازها میشوند. پس آنها نیز در دفاع از خودپردازها نقش مهمی دارند و باید هرگونه مورد مشکوک در ظاهر یا کارکرد دستگاه را به بانک گزارش دهند.

توصیههای پایانی

کاربران خودپرداز و کارتهای بانکی میتوانند با رعایت برخی تمهیدات، از وقوع حملات و کلاهبرداری جلوگیری کرده یا دستکم تبعات آن را کاهش دهند. فارغ از نوع حملات و کلاهبرداریها، به کاربران توصیه میشود نکات زیر را مد نظر داشته باشند:

پس از تکمیل فرم، کارشناسان ما با شما در ارتباط خواهند بود.

دیدگاه خود را به اشتراک گذارید